Od 17 stycznia 2025 roku obowiązuje w Polsce rozporządzenie Parlamentu Europejskiego i Rady (UE) 2022/2554 z dnia 14 grudnia 2022 r. w sprawie operacyjnej odporności cyfrowej sektora finansowego, którego celem jest zwiększenie operacyjnej odporności cyfrowej podmiotów finansowych oraz uregulowanie świadczenia usług ICT na rynku finansowym. Jest to istotny element krajobrazu regulacyjnego cyberbezpieczeństwa na rynku finansowym. Rozporządzenie wnosi wiele korzyści dla sektora finansowego, w tym zwiększenie odporności na cyberzagrożenia, zmniejszenie ryzyka oraz zwiększenie stabilności rynku finansowego.

Rozporządzenie obejmuje swoim zakresem wszystkie podmioty rynku finansowego działające na terenie UE, tj. banki, firmy inwestycyjne, zakłady ubezpieczeń i pośredników ubezpieczeniowych, dostawców kryptoaktywów, dostawców usług raportowania, dostawców usług chmury obliczeniowej.

W przypadku naruszenia przepisów DORA bądź nieprzestrzegania zaleceń ustawodawcy organizacje muszą liczyć się z konsekwencjami prawno-finansowymi wynikającymi z przepisów. Kary te będą dostosowane do rodzaju naruszenia przepisów i mogą wynosić do 10% rocznego obrotu przedsiębiorstwa.

Kluczowe obszary obowiązywania rozporządzenia DORA:

Identyfikacja, minimalizacja i monitoring ryzyk wewnętrznych.

Monitoring i raportowanie rejestru ryzyk usług zlecanych podmiotom zewnętrznym.

Ujednolicenie, rozbudowanie i scentralizowanie zgłaszania incydentów poważnych ICT poprzez podmioty finansowe na poziomie krajowym i unijnym

Cykliczne testy penetracyjne systemów, protokołów oraz narządzi ICT oraz testy TLPT (ang. Threat Led Penetration Testing)

Storzenie ram kontroli i nadzoru, w tym nad kluczowymi dostawcami usług ICT i łancuchem dostaw.

Od ponad 10 lat działamy na rynku cyberbezpieczeństwa. Dzięki doświadczeniu we współpracy z największymi firmami w Polsce i za granicą oraz naszym kompetencjom z zakresu cyberbezpieczeństwa, jesteśmy w stanie udzielić wsparcia w dostosowaniu przedsiębiorstwa do obowiązujących przepisów. Wiemy, że jak wazne jest zrozumienie nowych wymogów, dlatego zalecamy skorzystanie z naszej usługi o nazwie "Cyber Audyt DORA", która pozwala ocenić poziom bezpieczeństwa systemów informatycznych organizacji względem zgodności z rozporządzeniem DORA.

W ramach usługi nasi eksperci przeprowadzają wnikliwą analizę infrastruktury IT, procesów biznesowych oraz stosowanych zabezpieczeń.

Poniżej przedstawiamy standardową 4-krokową procedurę postepowania przy pracach związanych z wdrażaniem rozpocządzenia DORA w organizacjach:

Przeprowadzenie oceny gotowości względem wymagań DORA i analiza luk w celu określenia aktualnego poziomu zgodności wraz z opracowaniem planu działań naprawczych.

Przegląd bieżących procedur wewnętrznych organizacji dotyczących incydentów ICT oraz opracowanie planu dla wymaganych zmian względem rozporządzenia DORA.

Przegląd bieżących procedur testowania odporności operacyjnej w organizacji oraz opracowanie planu dla wymaganych zmian względem rozporządzenia DORA.

Wypracowanie zasad zarządzania ryzykiem wewnętrznym ICT oraz związanym z zewnętrznymi dostawcami usług ICT. Opracowanie zasad wymiany informacji.

Po przeprowadzeniu powyżego audytu klient otrzymuje:

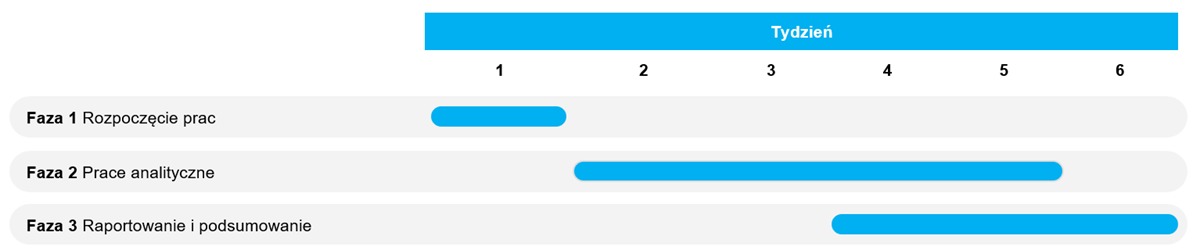

Jesteśmy gotowi rozpocząć prace w terminie 1-2 dni roboczych od daty podpisania umowy. Proponowany poniżej harmonogram projektu został opracowany na podstawie naszych doświadczeń ze zrealizowanych już audytów u innych klientów.

Ostateczny harmonogram zostanie ustalony po rozpoczęciu projektu.

Harmonogram oparty jest na założeniu, że dokumentacja niezbędna do analizy zostanie dostarczona zgodnie z uzgodnionymi terminami.

Klient z branży detalicznej